VeraCrypt

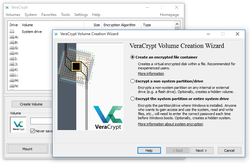

VeraCrypt es una aplicación informática gratuita (freeware), que sirve para realizar cifrado de disco, empleando para ello diferentes algoritmos de cifrado como: AES, Serpent y Twofish, o una combinación de los mismos. Permite crear un volumen virtual cifrado en un archivo o en una partición o bien (en Windows) cifrar un dispositivo de almacenamiento entero con autenticación previa al arranque.

| VeraCrypt | ||

|---|---|---|

| ||

| ||

| Información general | ||

| Tipo de programa | Criptografía | |

| Desarrollador | IDRIX | |

| Lanzamiento inicial | 23 de junio de 2013 | |

| Licencia | TrueCrypt Collective License 3.0 (privativa) y Apache License 2.0 (libre) | |

| Estado actual | Activo | |

| Idiomas | 37 | |

| Información técnica | ||

| Programado en | C, C++, Assembly | |

| Interfaz gráfica predeterminada | wxWidgets | |

| Versiones | ||

| Última versión estable | 1.24-Update6 (info) ( 10 de marzo de 2020) | |

| Última versión en pruebas | 1.26.32 de julio de 2023 | |

| Enlaces | ||

Su primera versión estable se lanzó el 22 de junio de 2013.

Licencia

editarVeraCrypt es una bifurcación basada en el código fuente del software discontinuado TrueCrypt. Hereda de TrueCrypt no solo el código sino la licencia original (TrueCrypt 3.0), que nunca fue considerada libre ni por la FSF ni por la OSI.[1] El código desarrollado desde entonces por el nuevo equipo sí se encuentra bajo una licencia libre Apache 2.0 pero, al poseer partes licenciadas[2] que no son libres (las procedentes de TrueCrypt), en su conjunto no se puede considerar software libre (u «open source», de acuerdo a la definición de la OSI) sino solo freeware, por los mismos motivos que TrueCrypt. Es también la razón por la cual no lo suelen incluir algunas distribuciones de Linux en sus respectivos repositorios oficiales.

Esquema de cifrado

editarAlgoritmos

editarLos cifrados individuales soportados por VeraCrypt incluyen AES, Serpent, Twofish, Camellia y Kuznyechik. El cifrado Magma fue eliminado en la versión 1.19 en respuesta a una auditoría de seguridad.[3]

Para mayor seguridad, se dispone de diez combinaciones diferentes de algoritmos en cascada: AES-Twofish, AES-Twofish-Serpent, Camellia-Kuznyechik, Camellia-Serpent, Kuznyechik-AES, Kuznyechik-Serpent-Camellia, Kuznyechik-Twofish, Serpent-AES, Serpent-Twofish-AES, y Twofish-Serpent.[4] Las funciones hash criptográficas disponibles para su uso en VeraCrypt son RIPEMD-160, SHA-256, SHA-512, Streebog y Whirlpool.[5]

Modos de operación

editarVeraCrypt utiliza el modo de operación XTS.[6]

Claves

editarLa clave de la cabecera y la clave de la cabecera secundaria (modo XTS) se generan usando PBKDF2 con una sal de 512 bits y 200.000 a 655.331 iteraciones usadas por defecto (que podrían ser personalizadas por el usuario para comenzar tan bajas como 2.048), dependiendo de la función hash subyacente usada.[7]

VeraCrypt Auditoría

editarQuarksLab llevó a cabo una auditoría de la versión 1.18 en nombre del Open Source Technology Improvement Fund (OSTIF), que llevó 32 días. El auditor publicó los resultados el 17 de octubre de 2016.[8][9] Ese mismo día, IDRIX publicó la versión 1.19, que resolvía las principales vulnerabilidades identificadas en la auditoría.[10]

El Instituto Fraunhofer de Tecnologías de la Información Seguras (SIT) realizó otra auditoría en 2020, a petición de la Oficina Federal de Seguridad de la Información (BSI) de Alemania, y publicó los resultados en octubre de 2020.[11][12]

Negación plausible

editarAl igual que su predecesor TrueCrypt, VeraCrypt admite la negación plausible[13] al permitir la creación de un único "volumen oculto" dentro de otro volumen.[14] Además, las versiones de Windows de VeraCrypt tienen la capacidad de crear y ejecutar un sistema operativo encriptado oculto cuya existencia puede ser negada.[15]

La documentación de VeraCrypt enumera muchas formas en las que las características de negación del volumen oculto de VeraCrypt pueden verse comprometidas (por ejemplo, por software de terceros que puede filtrar información a través de archivos temporales, miniaturas, etc., a discos no encriptados) y posibles formas de evitarlo.[16]

Rendimiento

editarVeraCrypt soporta encriptación paralela[17] para sistemas multinúcleo y, bajo Microsoft Windows, operaciones de lectura y escritura en cadena (una forma de procesamiento asíncrono)[18] para reducir el impacto en el rendimiento de la encriptación y desencriptación. En los procesadores que soportan el conjunto de instrucciones AES-NI, VeraCrypt soporta AES acelerado por hardware para mejorar aún más el rendimiento.[18] En CPUs de 64 bits, VeraCrypt utiliza una implementación optimizada en ensamblador de Twofish y Camellia.[19]

Referencias

editar- ↑ [https://www.infoworld.com/article/2609745/open-source-software/truecrypt-or-false--would-be-open-source-project-must-clean-up-its-act.html Consultado el 11 de febrero de 2019

- ↑ https://www.veracrypt.fr/en/VeraCrypt%20License.html

- ↑ http://www.theregister.co.uk/2016/10/18/veracrypt_audit/ Consultado el 9 de enero de 2017

- ↑ https://veracrypt.codeplex.com/wikipage?title=Encryption%20Algorithms Archivado el 5 de enero de 2015 en Wayback Machine. Consultado el 9 de enero de 2017

- ↑ https://veracrypt.codeplex.com/wikipage?title=Hash%20Algorithms Archivado el 5 de enero de 2015 en Wayback Machine. Consultado el 9 de enero de 2017

- ↑ «Modos de operación».

- ↑ «Derivación de la clave de cabecera, sal y recuento de iteraciones».

- ↑ «The VeraCrypt Audit Results – OSTIF.org». ostif.org. Consultado el 24 de abril de 2023.

- ↑ «VeraCrypt 1.18 Security Assessment» (en inglés). Consultado el 24 de abril de 2023.

- ↑ «Security Assessment of VeraCrypt: fixes and evolutions from TrueCrypt». blog.quarkslab.com. Consultado el 24 de abril de 2023.

- ↑ «VeraCrypt / Forums / General Discussion: Germany BSI Security Evaluation of VeraCrypt». sourceforge.net. Consultado el 24 de abril de 2023.

- ↑ «Security Evaluation of VeraCrypt». Federal Office for Information Security (en inglés). Consultado el 24 de abril de 2023.

- ↑ «Negación plausible».

- ↑ «Volumen oculto».

- ↑ «Sistema operativo oculto».

- ↑ «Requisitos y precauciones de seguridad relativos a los volúmenes ocultos».

- ↑ «Guía del usuario de VeraCrypt».

- ↑ a b «Guía del usuario de VeraCrypt». Archivado desde el original el 16 de diciembre de 2015. Consultado el 11 de septiembre de 2021.

- ↑ «Notas de la versión de VeraCrypt».